Тема 5 Проблема поведения в теории поля: поведение как функция ситуации

5.1 Требования с угрозой наказания

5.2 Требования с перспективой вознаграждения

5.3 Запрет с угрозой наказания и запрет с перспективой вознаграждения

5.4 Управление поведением в теории поля

Одной из проблем теории поля, которая имеет прямое отношение к педагогической психологии, является проблема использования наказания и поощрения в воспитании и обучении. К. Левин посвятил этой проблеме специальную статью, которую назвал «Психологическая ситуация награды и наказания». Начинается статья разъяснением:

«Проблему награды и наказания мы будем обсуждать здесь не во всей ее полноте. Ибо в качестве педагогической проблемы вопрос о том, возможно ли вообще избежать наказания и вознаграждения, является частью базовой диалектической проблемы «ненасильственного воспитания»; положительное или отрицательное отношение к педагогике, воздерживающейся от использования наград и наказаний в качестве основного воспитательного воздействия является, несомненно, не столько психологической проблемой, сколько вопросом мировоззренческой установки.

Я хотел бы ограничиться здесь прежде всего психологическим, то есть, с педагогической точки зрения, «техническим» вопросом — а именно, вопросом о применении награды и наказания в качестве вспомогательного средства для того, чтобы побудить ребенка к определенному поведению (действию или воздержанию от действия) путем обещания награды или угрозы наказания.

При этом награду и наказание следует понимать здесь не как социологическую или юридическую категорию, но как психологическое понятие, так что одно и то же действие может быть, в зависимости от общей ситуации ребенка, в одном случае наказанием, а в другом — наградой».

5.1 Требования с угрозой наказания

Об обещании награды или угрозе наказания речь идет лишь в том случае, когда ребенок должен осуществить действие или продемонстрировать поведение, отличное от того, к которому его непосредственно тянет в данный момент. Например, ребенок должен решить задачу, выполнить определенную работу или сделать то, что ему неприятно, к чему он равнодушен или интерес к чему достаточно слаб по сравнению с усилиями, которые необходимо затратить. Ребенок должен решить арифметическую задачу, но он не любит арифметики. Или он должен съесть определенную еду, которую он терпеть не может.

Если бы желаемые воспитателем действия были притягательны для ребенка сами по себе, то награда и наказание были бы излишни. Ибо тогда ребенок двигался бы в нужном направлении по своему собственному побуждению.

Таким образом, награда и наказание должны побуждать ребенка к тому, чтобы выполнить определенное предписание или не нарушать запрет, то есть воздерживаться от привлекательного или желанного для него действия.

Во всяком случае, ситуацию награды или наказания следует противопоставить той ситуации, в которой поведение ребенка управляется первичным или производным интересом к самому делу.

Если, с чисто психологической точки зрения, задаться вопросом о том, что благоприятнее для выполнения определенной задачи — интерес к делу или ожидание награды либо наказания, напрашивается ответ, что естественный интерес благоприятнее. Однако было бы опрометчиво утверждать, что в случае естественного интереса всегда налицо больше энергии. Ведь достаточно суровое наказание или страстно желаемое вознаграждение при определенных обстоятельствах могут, конечно же, пробуждать гораздо более мощные и глубокие силы, чем сам по себе интерес к соответствующему действию.

Если мы хотим составить себе представление о круге соответствующих процессов и об их видах, то прежде всего необходимо более детально ознакомиться со строением конкретной психологической ситуации, о которой идет речь.

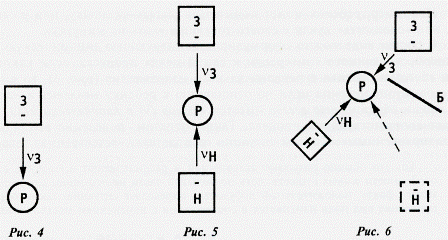

Занятие или поведение, требуемое от ребенка в ситуации награды или наказания, обладает не положительной, а отрицательной побудительностью. Например, ребенку не доставляет никакого удовольствия исписывать целую страницу буквой /, или не хочется считать. Можно сказать, что на ребенка действует вектор, отталкивающий его от задания (3, рис. 4).

Уже из этого обстоятельства вытекает несколько простых, но педагогически существенных фактов. В соответствии с отрицательной побудительностью задания ребенок демонстрирует не тенденцию приближаться к заданию как можно ближе, как это было в ситуации интереса, а наоборот, тенденцию держаться как можно дальше от задания. Вместо того, чтобы, как в ситуации интереса, радоваться каждой возможности приближения и использовать ее, ребенок старается активно воспрепятствовать всякому приближению и сначала пытается, насколько это возможно, отодвинуть выполнение задания во времени. Такого рода задания обычно выполняются только тогда, когда другого выхода уже не остается, только в самую последнюю минуту. И даже когда ребенок уже начал его выполнять, все равно сохраняется тенденция увильнуть от выполнения задания, как только представится возможность.

Если мы хотим побудить ребенка решать задачу вопреки его нежеланию, то прежде всего надо побудить его «переключиться» с его теперешнего занятия, например, какой-нибудь игры, на арифметическую задачу. Динамически это означает, что каким-то образом должно быть создано поле сил, противонаправленное вектору (v3) и достаточно сильное, чтобы его преодолеть.

Одна из возможностей для этого состоит в угрозе наказания. При этом поначалу не имеет особого значения, является ли угроза наказания явной, или же она скрыта.

Например, ребенку говорят: если ты не будешь считать, я тебя поколочу, или ты не поедешь на загородную прогулку, или ты получишь плохую отметку, или ты останешься на второй год. Таким образом, здесь вводится второй негативный побудитель, вторая неприятность. Чтобы создать поле сил, противонаправленное вектору, исходящему из первого отрицательного побудителя, создается второй отрицательный побудитель «позади» ребенка.

Таким образом, общая ситуация при угрозе наказания топологически соответствует рис. 5: ребенок находится между двумя негативными побудителями — арифметической задачей (3) и наказанием (Н). При этом для того, чтобы угроза наказания была действенной, исходящий от нее вектор должен быть настолько сильным, чтобы превосходить вектор задачи (v3) даже тогда, когда ребенок находится в непосредственной близости от неприятной задачи, и чтобы потом удерживать ребенка в поле неприятной ему задачи [5].

Чтобы сильнее подчеркнуть отличие от ситуации интереса, мы начнем с достаточно абстрактного соображения. Если в ситуации интереса та или иная трудность препятствует достижению цели, то направление вектора поля, как мы видели, сразу меняется таким образом, что ребенок снова оказывается направлен на достижение первоначальной цели. Если какая-либо трудность препятствует достижению цели в ситуации наказания, то ребенок сразу же прекращает стремиться к цели.

Чтобы снова побудить ребенка двигаться в направлении задания, выполнять которое ему не хочется, второй негативный побудитель — наказание — должен занять теперь такое положение, чтобы снова оказаться противоположным уже новому направлению вектора v3 (рис. 6). Таким образом, здесь отсутствует педагогически важная особенность ситуации интереса: ребенок, сталкиваясь с той или иной трудностью, сам снова обращается к заданию (если только эта трудность не слишком неприятна).

Однако в ситуации угрозы наказания и без каких бы то ни было трудностей в выполнении задания, с самого начала и притом в качестве постоянного фактора существует такая констелляция сил, при которой задание отталкивает ребенка. Ведь сама негативная побудительность задания динамически действует аналогично создаваемому трудностями барьеру (препятствует приближению), причем во многих отношениях ее воздействие оказывается даже более сильным. Помимо этого, отталкиванию от задания способствует и то, что в силу присутствия в ситуации второго негативного побудителя — наказания, — ребенок оказывается в конфликтной ситуации.

Общая характеристика конфликта

Отметим коротко, что конфликт психологически представляет собой такую ситуацию, в которой на индивида одновременно действуют противонаправленные, но приблизительно равные по величине силы. Соответственно, возможны три основных типа конфликтных ситуаций.

1. Индивид находится между двумя положительными побудителями, примерно одинаковыми по силе (рис. 7). Это случай Буриданова осла, умирающего от голода между двумя охапками сена.

Как правило, конфликты как раз этого типа разрешаются достаточно легко, ибо речь в них обычно идет о состояниях подвижного равновесия: приближение к одной из привлекательных возможностей уже нередко дает ей перевес над другой возможностью. Если речь идет о вопросах, глубоко значимых для индивидуума, то выбор одной из двух приятных вещей оказывается, как правило, легче, чем выбор между двумя неприятностями.

Впрочем, и такие конфликтные ситуации также могут приводить к метанию между двумя побудителями. Существенный вклад в это вносит то обстоятельство, что в результате выбора одной из целей ее побудительность слабеет по сравнению с побудительностью той цели, от которой индивид отказался.

2. Вторая базовая ситуация конфликта налицо в том случае, когда индивид находится между двумя примерно равными по величине отрицательными побудителями. Характерным примером этого является уже обсуждавшаяся выше ситуация наказания (рис. 5), к которой мы еще вернемся.

3. Наконец, существует и такая возможность: один из противонаправленных векторов поля исходит от положительного, а другой — от отрицательного побудителя.

Однако к конфликту это приводит лишь в том случае, когда ребенок находится не между этими двумя побудителями, а когда и позитивный, и негативный векторы действуют на него с одной и той же стороны.

Например, ребенок хочет погладить собаку и в то же самое время боится ее; ему хочется съесть торт, но это запрещено. В этом случае мы имеем дело с конфликтной ситуацией, изображенной на рис. 8. Ниже мы еще будем иметь возможность обсудить такого рода случай более подробно.

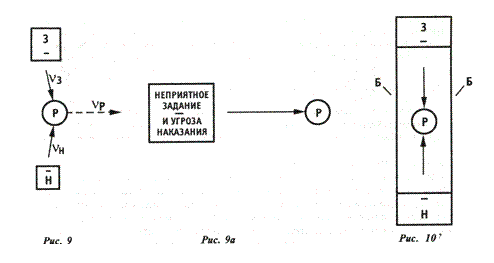

Стремление к бегству. Внешние барьеры

Таким образом, угроза наказания создает для ребенка конфликтную ситуацию изображенного на рис. 5 типа: ребенок находится между двумя отрицательными побудителями и соответствующими им силами поля. На такого рода давление с двух сторон ребенок должен неизбежно реагировать стремлением избежать обеих неприятностей. Ибо речь идет здесь о подвижном равновесии, о ситуации, в которой малейшее смещение ребенка «в сторону» должно приводить к весьма мощной результирующей силе (v,), направленной перпендикулярно оси наказание—задание (рис. 9). Таким образом, ребенок будет всегда пытаться выйти из поля (в направлении пунктирной стрелки на рис. 9), чтобы избежать и задания, и наказания.

К этому стоит добавить еще и следующее: далеко не всегда ребенок сразу входит в ситуацию угрозы наказания таким образом, что он оказывается между наказанием и неприятным заданием. Довольно часто, например, в том случае, если ребенку надо выполнить неприятное домашнее задание (за невыполнение которого он будет наказан) в течение двух недель, ребенок первоначально находится вне этого конфликта. Наказание и задание выступают для него в этом случае как достаточно единое недифференцированное целое, которое вдвойне неприятно ребенку. И ему не хочется ничего знать обо всем этом неприятном деле. Таким образом, в этой ситуации (рис. 9а) возникает сильная тенденция к бегству, которая порой обусловлена в большей степени угрозой наказания (точнее, усилением неприятности всей ситуации в целом в результате угрозы наказания), чем неприятностью задания самого по себе.

Простейшая попытка «увильнуть» от задания и наказания одновременно состоит в физическом выходе из поля, — убегании или прятании. Нередко такой выход из поля происходит здесь, как и в других аналогичных конфликтных ситуациях, лишь на время, на несколько минут или часов. В тяжелых случаях регулярных наказаний новая угроза наказания может привести к тому, что ребенок попытается на самом деле убежать из дома. На начальных стадиях детского бродяжничества страх наказания часто играет довольно значительную роль.

Иной способ выйти из поля состоит в том, чтобы заняться чем-то другим. Часто ребенок пытается скрыть выход из поля тем, что выбирает другое занятие, против которого взрослым возразить нечего. Он может выполнять другое, более приятное для него домашнее задание или пойти за порученными ему покупками и т.п.

Наконец, иногда ребенок может избегать как наказания, так и выполнения неприятного задания тем, что он более или менее грубо обманывает взрослых. Например, в тех случаях, когда проверить выполнение задания сложно, ребенок может сказать, что сделал его, хотя на самом деле за него и не брался, или же он может сказать (и это более утонченная форма обмана), что некое третье лицо разрешило ему не выполнять это задание, или же сказать, что выполнение задания, по каким-либо причинам, не является необходимым.

Таким образом, создаваемая угрозой наказания конфликтная ситуация порождает весьма сильную тенденцию к выходу из поля (ср. рис. 5 и 9). В соответствии с топологической структурой ситуации и действующими в ней силами поля, ребенок в ней всегда будет неизбежно стремиться к выходу из поля, если только против этого не будет предпринято специальных мер. Таким образом, если взрослый хочет, вопреки отрицательной побудительности задания, заставить ребенка его выполнить, то одной угрозы наказания недостаточно. Необходимо еще позаботиться о том, чтобы ребенок не имел возможности выйти из поля. Это значит, что взрослый должен создать какие-либо барьеры, препятствующие побегу ребенка. И он должен окружить ребенка барьером (Б) таким образом, чтобы ребенок имел возможность выйти на свободу лишь через выполнение задания или через наказание (рис. 10).

Фактически угрозы наказания, которые должны побудить ребенка к определенному занятию, всегда строятся таким образом, что они — при объединении поля задания и поля наказания — окружают ребенка кольцом. Причем взрослые бывают даже вынуждены выстраивать барьеры так, чтобы не оставлять ребенку никаких «лазеек», сквозь которые он мог бы выскользнуть. Если же взрослому это не удается или если его власть в этом отношении оказывается недостаточной, то ребенок, найдя малейшую «дыру» в барьере, ускользает через нее от наказания.

Простейшим видом таких барьеров являются телесно-физические: взрослый запирает ребенка в комнате до тех пор, пока тот не выполнит задание.

Однако чаще всего барьеры имеют социальную природу. Для того, чтобы окружить ребенка барьером, взрослые используют средства власти, которыми они обладают в силу своей социальной позиции во взаимоотношениях с ребенком. И такого рода социальные барьеры являются ничуть не менее реальными, чем физические.

Основывающиеся на социальных факторах барьеры также могут ограничивать свободу передвижения ребенка той или иной жестко ограниченной областью пространства. Например, ребенок может быть не заперт, но ему может быть запрещено выходить из комнаты, пока он не выполнит задание. В других случаях внешняя свобода движений не ограничивается или ограничивается в весьма незначительной степени, однако взрослый держит ребенка под постоянным наблюдением, «не выпускает его из виду». При этом взрослый, обычно нс имеющий возможности следить за ребенком постоянно, часто использует магическую картину мира маленького ребенка: способность постоянного контроля за ребенком приписывается часовому или «черному человеку». С той же целью взрослые нередко используют Господа Бога, «который может везде видеть» ребенка (в том числе, например, и тогда, когда малыш тайком таскает сладости) и от которого поэтому нигде нельзя скрыться.

Нередко барьеры просто задаются жизнью в определенной социальной среде, например, обычаями семьи, в которой живет ребенок, или нормами школьной жизни.

Для того, чтобы социальные барьеры были действенными, они должны реально обладать достаточной прочностью. Если же они недостаточно крепки в тех или иных отдельных местах — например, ребенок знает, что угроза наказания существует лишь на словах, или же он может достаточно уверенно рассчитывать на то, что он снова сможет уговорить взрослого не наказывать его, даже если он и не выполнит задания, — то ребенок воспользуется возможностью прорвать барьер в этом слабом месте и действительно не выполнит задание. С подобным слабым местом в социальном барьере мы встречаемся, когда, к примеру, мать поручает следить за выполнением задания гувернантке, или учитель — старшему ученику, и при этом лишь первый взрослый, но не второй может оказать достаточное сопротивление тенденции ребенка к выходу из поля.

Наряду с физическими и социальными барьерами следует, наконец, отметить, еще и третью разновидность барьеров, которая хотя и связана с социальными фактами, однако обладает существенно иной природой, чем обсуждавшиеся выше социальные барьеры. Это обращение к «самолюбию» ребенка («Ведь ты же не уличный мальчишка!»; «Ты ведь хорошая девочка!») или к групповой морали («Ведь ты же девочка!»; «Ведь ты мальчик!»). В общем случае взрослый обращается здесь к идеологии ребенка, к тем целям и ценностям, которые признает сам ребенок. Такая апелляция к идеологии содержит в себе угрозу, ибо указывает па опасность исключения из группы. В то же время эта идеология, что существенно для нас, означает наличие внешнего барьера, она определяет границы свободы действий для тех, кто ее разделяет. Весьма многие угрозы наказания бывают действенными лишь до тех пор, пока индивид чувствует себя связанным этими границами. Если же он перестает признавать эту идеологию, например, «моральные ограничения данной группы», то угроза наказания нередко теряет действенность: человек больше не считает себя обязанным «суживать» свою свободу действий в соответствии с этими границами.

Насколько сильным должен быть барьер в том или ином конкретном случае, зависит от особенностей ребенка и от силы негативной побудительности задания и наказания. Чем сильнее эти отрицательные побудители, тем более прочным должен быть барьер, ибо тем мощнее результирующая сила, направленная в сторону. Чем больше давление, которое взрослый должен оказать на ребенка, чтобы побудить его к желаемому поведению, тем более прочными и непроницаемыми барьерами он должен окружить ребенка.

Если противонаправленные векторы сил, определяющие конфликтную ситуацию, очень интенсивны, то результатом состояния напряжения может быть «диффузная» разрядка, то есть аффективный взрыв. Ребенок бушует, кричит, плачет; разумеется, в случае угрозы наказания это происходит, как правило, тогда, когда кто-то или что-то расстраивает осуществляемую им в данный момент попытку к бегству.

Однако и в том случае, когда до явных аффективных реакций дело не доходит, состояние повышенного напряжения может существенно повлиять на качество работы. Например, для решения интеллектуальной задачи, несомненно, требуется определенное напряжение, требуется вектор, направленный в сторону задачи. Нет необходимости останавливаться на том, что решению интеллектуальной задачи непосредственно способствует наличие у самой этой задачи положительной побудительности (приводящей к тому, что при столкновении с какими-либо трудностями ребенок снова и снова обращается к решению задачи).

Следует добавить, что конфликтная ситуация, по крайней мере когда она ведет к сильному общему напряжению, особенно неблагоприятна для решения интеллектуальных задач. По своей общей психологической структуре решение интеллектуальной задачи состоит в том, что преобразуются и даже «переворачиваются с ног на голову» структурные соотношения в проблемной области. Предпосылкой для осуществления такого преобразования является то, что человек может обозреть все поле как единое целое. Таким образом, необходимое для решения задачи переструктурирование поля предполагает, что человек находится «над» ситуацией. Он должен иметь возможность дистанцироваться от задачи. Только в этом случае он увидит в психологическом поле не одни лишь отдельные детали, но их взаимосвязь в качестве целого.

Если же ребенок находится в конфликтной ситуации и испытывает сильное напряжение, если он ощущает себя «под» давлением ситуации, а значит, внутри нее, не имея возможности бросить на нее взгляд как на целое, то мы имеем поистине неблагоприятные предпосылки для спокойного интеллектуального решения задачи.

Вид и локализация побудительности в ситуации требований с угрозой наказания. Внешние барьеры. Принудительный характер ситуации. Ситуации наказания, не имеющие барьеров. Состояние напряженности. Течение процесса в ситуации наказания.

studfiles.net

Угрозы информационной безопасности

Информационная безопасность в самом широком смысле – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки.

Принципы информационной безопасности

Целостность информационных данных означает способность информации сохранять изначальный вид и структуру как в процессе хранения, как и после неоднократной передачи. Вносить изменения, удалять или дополнять информацию вправе только владелец или пользователь с легальным доступом к данным.

Конфиденциальность – характеристика, которая указывает на необходимость ограничить доступа к информационным ресурсам для определенного круга лиц. В процессе действий и операций информация становится доступной только пользователям, который включены в информационные системы и успешно прошли идентификацию.

Доступность информационных ресурсов означает, что информация, которая находится в свободном доступе, должна предоставляться полноправным пользователям ресурсов своевременно и беспрепятственно.

Достоверность указывает на принадлежность информации доверенному лицу или владельцу, который одновременно выступает в роли источника информации.

Обеспечение и поддержка информационной безопасности включают комплекс разноплановых мер, которые предотвращают, отслеживают и устраняют несанкционированный доступ третьих лиц. Меры ИБ направлены также на защиту от повреждений, искажений, блокировки или копирования информации. Принципиально, чтобы все задачи решались одновременно, только тогда обеспечивается полноценная, надежная защита.

Особенно остро ставятся основные вопросы об информационном способе защите, когда взлом или хищение с искажением информации потянут за собой ряд тяжелых последствий, финансовых ущербов.

Созданная с помощью моделирования логическая цепочка трансформации информации выглядит следующим образом:

Разновидности угроз информационной безопасности

Угрозой информации называют потенциально возможное влияние или воздействие на автоматизированную систему с последующим нанесением убытка чьим-то потребностям.

На сегодняшний день существует более ста позиций и разновидностей угроз информационной системе. Важно проанализировать все риски с помощью разных методик диагностики. На основе проанализированных показателей с их детализацией можно грамотно выстроить систему защиты от угроз в информационном пространстве.

Классификация уязвимостей систем безопасности

Угрозы информационной безопасности проявляются не самостоятельно, а через возможное взаимодействие с наиболее слабыми звеньями системы защиты, то есть через факторы уязвимости. Угроза приводит к нарушению деятельности систем на конкретном объекте-носителе.

Основные уязвимости возникают по причине действия следующих факторов:

- Несовершенство программного обеспечения, аппаратной платформы.

- Разные характеристики строения автоматизированных систем в информационном потоке.

- Часть процессов функционирования систем является неполноценной.

- Неточность протоколов обмена информацией и интерфейса.

- Сложные условия эксплуатации и расположения информации.

Чаще всего источники угрозы запускаются с целью получения незаконной выгоды вследствие нанесения ущерба информации. Но возможно и случайное действие угроз из-за недостаточной степени защиты и массового действия угрожающего фактора.

Существует разделение уязвимостей по классам, они могут быть:

Если устранить или как минимум ослабить влияние уязвимостей, можно избежать полноценной угрозы, направленной на систему хранения информации.

Дайджест информационной безопасности

Случайные виды уязвимостей

Эти факторы зависят от непредвиденных обстоятельств и особенностей окружения информационной среды. Их практически невозможно предугадать в информационном пространстве, но важно быть готовым к их быстрому устранению. Устранить такие неполадки можно с помощью проведения инженерно-технического разбирательства и ответного удара, нанесенного угрозе информационной безопасности:

1. Сбои и отказы работы систем:

- вследствие неисправности технических средств на разных уровнях обработки и хранения информации (в том числе и тех, что отвечают за работоспособность системы и за контроль доступа к ней);

- неисправности и устаревания отдельных элементов (размагничивание носителей данных, таких как дискеты, кабели, соединительные линии и микросхемы);

- сбои разного программного обеспечения, которое поддерживает все звенья в цепи хранения и обработки информации (антивирусы, прикладные и сервисные программы);

- перебои в работе вспомогательного оборудования информационных систем (неполадки на уровне электропередачи).

2. Ослабляющие информационную безопасность факторы:

- повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации;

- неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация).

Объективные разновидности уязвимостей

Этот вид напрямую зависит от технического построения оборудования на объекте, требующем защиты, и его характеристик. Полноценное избавление от этих факторов невозможно, но их частичное устранение достигается с помощью инженерно-технических приемов, следующими способами:

1. Связанные с техническими средствами излучения:

- электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств);

- звуковые варианты (акустические или с добавлением вибросигналов);

- электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока).

- вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»;

- закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения.

3. Те, что создаются особенностями объекта, находящегося под защитой:

- расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта);

- организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей).

4. Те, что зависят от особенностей элементов-носителей:

- детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности);

- вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы).

Субъективные уязвимости

Этот подвид в большинстве случаев представляет собой результат неправильных действий сотрудников на уровне разработки систем хранения и защиты информации. Поэтому устранение таких факторов возможно при помощи методик с использованием аппаратуры и ПО:

1. Неточности и грубые ошибки, нарушающие информационную безопасность:

- на этапе загрузки готового программного обеспечения или предварительной разработки алгоритмов, а также в момент его использования (возможно во время ежедневной эксплуатации, во время ввода данных);

- на этапе управления программами и информационными системами (сложности в процессе обучения работе с системой, настройки сервисов в индивидуальном порядке, во время манипуляций с потоками информации);

- во время пользования технической аппаратурой (на этапе включения или выключения, эксплуатации устройств для передачи или получения информации).

2. Нарушения работы систем в информационном пространстве:

- режима защиты личных данных (проблему создают уволенные работники или действующие сотрудники в нерабочее время, они получают несанкционированный доступ к системе);

- режима сохранности и защищенности (во время получения доступа на объект или к техническим устройствам);

- во время работы с техустройствами (возможны нарушения в энергосбережении или обеспечении техники);

- во время работы с данными (преобразование информации, ее сохранение, поиск и уничтожение данных, устранение брака и неточностей).

Ранжирование уязвимостей

Каждая уязвимость должна быть учтена и оценена специалистами. Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования. Среди всех критериев выделяют три основных:

- Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств).

- Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации.

- Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе.

Каждый показатель обозначается символом (Коп)f, и его можно рассчитать с помощью формулы. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из К1, К2 и К3.

Чтобы узнать информацию о степени защиты системы точно, нужно привлечь к работе аналитический отдел с экспертами. Они произведут оценку всех уязвимостей и составят информационную карту по пятибалльной системе. Единица соответствует минимальной возможности влияния на защиту информации и ее обход, а пятерка отвечает максимальному уровню влияния и, соответственно, опасности. Результаты всех анализов сводятся в одну таблицу, степень влияния разбивается по классам для удобства подсчета коэффициента уязвимости системы.

Какие источники угрожают информационной безопасности?

Если описывать классификацию угроз, которые обходят защиту информационной безопасности, то можно выделить несколько классов. Понятие классов обязательно, ведь оно упрощает и систематизирует все факторы без исключения. В основу входят такие параметры, как:

1. Ранг преднамеренности совершения вмешательства в информационную систему защиты:

- угроза, которую вызывает небрежность персонала в информационном измерении;

- угроза, инициатором которой являются мошенники, и делают они это с целью личной выгоды.

2. Характеристики появления:

- угроза информационной безопасности, которая провоцируется руками человека и является искусственной;

- природные угрожающие факторы, неподконтрольные информационным системам защиты и вызывающиеся стихийными бедствиями.

3. Классификация непосредственной причины угрозы. Виновником может быть:

- человек, который разглашает конфиденциальную информацию, орудуя с помощью подкупа сотрудников компании;

- природный фактор, приходящий в виде катастрофы или локального бедствия;

- программное обеспечение с применением специализированных аппаратов или внедрение вредоносного кода в техсредства, что нарушает функционирование системы;

- случайное удаление данных, санкционированные программно-аппаратные фонды, отказ в работе операционной системы.

4. Степень активности действия угроз на информационные ресурсы:

- в момент обрабатывания данных в информационном пространстве (действие рассылок от вирусных утилит);

- в момент получения новой информации;

- независимо от активности работы системы хранения информации (в случае вскрытия шифров или криптозащиты информационных данных).

Существует еще одна классификация источников угроз информационной безопасности. Она основана на других параметрах и также учитывается во время анализа неисправности системы или ее взлома. Во внимание берется следующее:

Состояние источника угрозы:

- в самой системе, что приводит к ошибкам в работе и сбоям при реализации ресурсов АС;

- в пределах видимости АС, например, применение подслушивающей аппаратуры, похищение информации в распечатанном виде или кража записей с носителей данных;

- мошенничество вне зоны действия АС. Случаи, когда информация захватывается во время прохождения по путям связи, побочный захват с акустических или электромагнитных излучений устройств.

- активная угроза безопасности, которая вносит коррективы в структуру системы и ее сущность, например, использование вредоносных вирусов или троянов;

- пассивная угроза – та разновидность, которая просто ворует информацию способом копирования, иногда скрытая. Она не вносит своих изменений в информационную систему.

Возможность доступа сотрудников к системе программ или ресурсов:

- вредоносное влияние, то есть угроза информационным данным может реализоваться на шаге доступа к системе (несанкционированного);

- вред наносится после согласия доступа к ресурсам системы.

Способ доступа к основным ресурсам системы. Выделяют следующие угрозы:

- применение нестандартного канала пути к ресурсам, что включает в себя несанкционированное использование возможностей операционной системы;

- использование стандартного канала для открытия доступа к ресурсам, например, незаконное получение паролей и других параметров с дальнейшей маскировкой под зарегистрированного в системе пользователя.

Размещение информации, которая хранится в системе:

- вид угроз доступа к информации, которая располагается на внешних устройствах памяти, вроде несанкционированного копирования информации с жесткого диска;

- получение доступа к информации, которая показывается терминалу, например, запись с видеокамер терминалов;

- незаконное проникание в каналы связи и подсоединение к ним с целью получения конфиденциальной информации или для подмены реально существующих фактов под видом зарегистрированного сотрудника. Возможно распространение дезинформации;

- проход к системной области со стороны прикладных программ и считывание всей информации.

При этом не стоит забывать о таких угрозах, как случайные и преднамеренные. Исследования доказали, что в системах данные регулярно подвергаются разным реакциям на всех стадиях цикла обработки и хранения информации, а также во время функционирования системы.

В качестве источника случайных реакций выступают такие факторы, как:

- сбои в работе аппаратуры;

- периодические шумы и фоны в каналах связи из-за воздействия внешних факторов (учитывается пропускная способность канала, полоса пропуска);

- неточности в программном обеспечении;

- ошибки в работе сотрудников или других служащих в системе;

- специфика функционирования среды Ethernet;

- форс-мажоры во время стихийных бедствий или частых отключений электропитания.

Погрешности в функционировании программного обеспечения встречаются чаще всего, а в результате появляется угроза. Все программы разрабатываются людьми, поэтому нельзя устранить человеческий фактор и ошибки. Рабочие станции, маршрутизаторы, серверы построены на работе людей. Чем выше сложность программы, тем больше возможность раскрытия в ней ошибок и обнаружения уязвимостей, которые приводят к угрозам информационной безопасности.

Часть этих ошибок не приводит к нежелательным результатам, например, к отключению работы сервера, несанкционированному использованию ресурсов, неработоспособности системы. Такие платформы, на которых была похищена информация, могут стать площадкой для дальнейших атак и представляют угрозу информационной безопасности.

Чтобы обеспечить безопасность информации в таком случае, требуется воспользоваться обновлениями. Установить их можно с помощью паков, выпускаемых разработчиками. Установление несанкционированных или нелицензионных программ может только ухудшить ситуацию. Также вероятны проблемы не только на уровне ПО, но и в целом связанные с защитой безопасности информации в сети.

Преднамеренная угроза безопасности информации ассоциируется с неправомерными действиями преступника. В качестве информационного преступника может выступать сотрудник компании, посетитель информационного ресурса, конкуренты или наемные лица. Причин для совершения преступления может быть несколько: денежные мотивы, недовольство работой системы и ее безопасностью, желание самоутвердиться.

Есть возможность смоделировать действия злоумышленника заранее, особенно если знать его цель и мотивы поступков:

- Человек владеет информацией о функционировании системы, ее данных и параметрах.

- Мастерство и знания мошенника позволяют ему действовать на уровне разработчика.

- Преступник способен выбрать самое уязвимое место в системе и свободно проникнуть к информации, стать угрозой для нее.

- Заинтересованным лицом может быть любой человек, как свой сотрудник, так и посторонний злоумышленник.

Например, для работников банков можно выделить такие намеренные угрозы, которые можно реализовать во время деятельности в учреждении:

- Ознакомление сотрудников предприятия с информацией, недоступной для них.

- Личные данные людей, которые не трудятся в данном банке.

- Программные закладки с угрозами в информационную систему.

- Копирование программного обеспечения и данных без предварительного разрешения в личных целях.

- Кража распечатанной информации.

- Воровство электронных носителей информации.

- Умышленное удаление информации с целью скрытия фактов.

- Совершение локальной атаки на информационную систему.

- Отказы от возможного контроля удаленного доступа или отрицание факта получения данных.

- Удаление банковских данных самовольно из архива.

- Несанкционированная коррекция банковских отчетов лицом, не составляющим отчет.

- Изменение сообщений, которые проходят по путям связей.

- Самовольное уничтожение данных, которые повредились вследствие вирусной атаки.

Конкретные примеры нарушения защиты информации и доступа к данным

Несанкционированный доступ – один из самых «популярных» методов компьютерных правонарушений. То есть личность, совершающая несанкционированный доступ к информации человека, нарушает правила, которые зафиксированы политикой безопасности. При таком доступе открыто пользуются погрешностями в системе защиты и проникают к ядру информации. Некорректные настройки и установки методов защиты также увеличивают возможность несанкционированного доступа. Доступ и угроза информационной безопасности совершаются как локальными методами, так и специальными аппаратными установками.

С помощью доступа мошенник может не только проникнуть к информации и скопировать ее, но и внести изменения, удалить данные. Делается это с помощью:

- перехвата косвенных электромагнитных излечений от аппаратуры или ее элементов, от каналов связи, электропитания или сеток заземления;

- технологических панелей регулировки;

- локальных линий доступа к данным (терминалы администраторов системы или сотрудников);

- межсетевых экранов;

- методов обнаружения ошибок.

Из всего разнообразия методов доступа и угроз информации можно условно выделить основные преступления:

- Незаконное пользование привилегиями.

- «Маскарад».

- Перехват паролей.

Перехват паролей – распространенная методика доступа, с которой сталкивалось большинство сотрудников и тех, кто занимается обеспечением информационной безопасности. Это мошенничество возможно с участием специальных программ, которые имитируют на экране монитора окошко для ввода имени и пароля. Введенные данные попадают в руки злоумышленника, и далее на дисплее появляется сообщение о неправильной работе системы. Затем возможно повторное всплывание окошка авторизации, после чего данные снова попадают в руки перехватчика информации, и так обеспечивается полноценный доступ к системе, возможно внесение собственных изменений. Есть и другие методики перехвата пароля, поэтому стоит пользоваться шифрованием паролей во время передачи, а сделать это можно с помощью специальных программ или RSA.

Способ угрозы информации «Маскарад» во многом является продолжением предыдущей методики. Суть заключается в действиях в информационной системе от лица другого человека в сети компании. Существуют такие возможности реализации планов злоумышленников в системе:

- Передача ложных данных в системе от имени другого человека.

- Попадание в информационную систему под данными другого сотрудника и дальнейшее совершение действий (с предварительным перехватом пароля).

Особенно опасен «Маскарад» в банковских системах, где манипуляции с платежами приводят компанию в убыток, а вина и ответственность накладываются на другого человека. Кроме того, страдают клиенты банка.

Незаконное использование привилегий – название разновидности хищения информации и подрыва безопасности информационной системы говорит само за себя. Именно администраторы наделены максимальным списком действий, эти люди и становятся жертвами злоумышленников. При использовании этой тактики происходит продолжение «маскарада», когда сотрудник или третье лицо получает доступ к системе от имени администратора и совершает незаконные манипуляции в обход системы защиты информации.

Но есть нюанс: в этом варианте преступления нужно перехватить список привилегий из системы предварительно. Это может случиться и по вине самого администратора. Для этого требуется найти погрешность в системе защиты и проникнуть в нее несанкционированно.

Угроза информационной безопасности может осуществляться на умышленном уровне во время транспортировки данных. Это актуально для систем телекоммуникаций и информационных сеток. Умышленное нарушение не стоит путать с санкционированными модификациями информации. Последний вариант выполняется лицами, у которых есть полномочия и обоснованные задачи, требующие внесения изменений. Нарушения приводят к разрыву системы или полному удалению данных.

Существует также угроза информационной безопасности, которая нарушает конфиденциальность данных и их секретность. Все сведения получает третье лицо, то есть посторонний человек без права доступа. Нарушение конфиденциальности информации имеет место всегда при получении несанкционированного доступа к системе.

Угроза защите безопасности информации может нарушить работоспособность компании или отдельного сотрудника. Это ситуации, в которых блокируется доступ к информации или ресурсам ее получения. Один сотрудник создает намеренно или случайно блокирующую ситуацию, а второй в это время натыкается на блокировку и получает отказ в обслуживании. Например, сбой возможен во время коммутации каналов или пакетов, а также угроза возникает в момент передачи информации по спутниковым системам. Их относят к первичным или непосредственным вариантам, поскольку создание ведет к прямому воздействию на данные, находящиеся под защитой.

Выделяют такие разновидности основных угроз безопасности информации в локальных размерах:

- Компьютерные вирусы, нарушающие информационную безопасность. Они оказывают воздействие на информационную систему одного компьютера или сети ПК после попадания в программу и самостоятельного размножения. Вирусы способны остановить действие системы, но в основном они действуют локально.

- «Черви» – модификация вирусных программ, приводящая информационную систему в состояние блокировки и перегрузки. ПО активируется и размножается самостоятельно, во время каждой загрузки компьютера. Происходит перегрузка каналов памяти и связи.

- «Троянские кони» – программы, которые внедряются на компьютер под видом полезного обеспечения. Но на самом деле они копируют персональные файлы, передают их злоумышленнику, разрушают полезную информацию.

Даже защитная система компьютера представляет собой ряд угроз защите безопасности. Поэтому программистам необходимо учитывать угрозу осмотра параметров системы защиты. Иногда угрозой могут стать и безобидные сетевые адаптеры. Важно предварительно установить параметры системы защиты, ее характеристики и предусмотреть возможные пути обхода. После тщательного анализа можно понять, какие системы требуют наибольшей степени защищенности (акцент на уязвимостях).

Раскрытие параметров системы защиты относят к непрямым угрозам безопасности. Дело в том, что раскрытие параметров не даст реализовать мошеннику свой план и скопировать информацию, внести в нее изменения. Злоумышленник только поймет, по какому принципу нужно действовать и как реализовать прямую угрозу защиты безопасности информации.

На крупных предприятиях методами, защищающими информационную безопасность, должна заведовать специальная служба безопасности компании. Ее сотрудники должны искать способы воздействия на информацию и устранять всевозможные прорывы злоумышленников. По локальным актам разрабатывается политика безопасности, которую важно строго соблюдать. Стоит обратить внимание и на исключение человеческого фактора, а также поддерживать в исправности все технические средства, связанные с безопасностью информации.

Ущербы, которые наносятся угрозами

Степени и проявления ущерба могут быть разными:

- Моральный и материальный ущерб, нанесенный физическим лицам, чья информация была похищена.

- Финансовый ущерб, нанесенный мошенником в связи с затратами на восстановление систем информации.

- Материальные затраты, связанные с невозможностью выполнения работы из-за перемен в системе защиты информации.

- Моральный ущерб, связанный с деловой репутацией компании или повлекший нарушения взаимоотношений на мировом уровне.

Возможность причинения ущерба есть у лица, которое совершило правонарушение (получило несанкционированный доступ к информации, или произошел взлом систем защиты). Также ущерб может быть нанесен независимо от субъекта, обладающего информацией, а вследствие внешних факторов и воздействий (техногенных катастроф, стихийных бедствий). В первом случае вина ложится на субъекта, а также определяется состав преступления и выносится наказание посредством судебного разбирательства. Возможно совершение деяния:

- с преступным умыслом (прямым или косвенным);

- по неосторожности (без умышленного причинения вреда).

Ответственность за правонарушение по отношению к информационным системам выбирается согласно действующему законодательству страны, в частности, по уголовному кодексу в первом случае. Если преступление совершено по неосторожности, а ущерб нанесен в малых размерах, то ситуацию рассматривает гражданское, административное или арбитражное право.

Ущербом информационного пространства считаются невыгодные для собственника (в данном случае информации) последствия, связанные с потерей материального имущества. Последствия проявляются в результате правонарушения. Выразить ущерб информационным системам можно в виде уменьшения прибыли или ее недополучения, что расценивается как упущенная выгода.

Главное, вовремя обратиться в суд и выяснить состав преступления. Ущерб нужно классифицировать согласно правовым актам и доказать его в судебном процессе, а еще важно выявить размер деяния личностей, размер их наказания на основе законодательства. Такими преступлениями и безопасностью чаще всего занимается киберполиция или служба безопасности страны в зависимости от объема и значимости вмешательства в информацию.

Этап защиты информации сегодня считается самым актуальным и требуется любому предприятию. Защищать нужно не только ПК, но и все техустройства, контактирующие с информацией. Все данные могут стать оружием в руках злоумышленников, поэтому конфиденциальность современных IT-систем должна находиться на высшем уровне.

Задержки у атакующей информационную безопасность стороны возможны только в связи с прохождением системы защиты. Абсолютных способов обезопасить себя от угроз не существует, поэтому информационную систему защиты требуется всегда усовершенствовать, поскольку мошенники тоже усовершенствуют свои методики. Пока не придуман универсальный способ, который подходит каждому и дает стопроцентную защиту. Важно остановить проникновение злоумышленников на раннем уровне.

searchinform.ru