Оглавление:

Обход реестра

Последние новости в очередной раз заострили проблему блокировок интернет-ресурсов. С одной стороны о способах их обхода написано немало, и пережевывать эту тему в очередной раз казалось бы незачем. С другой, регулярно предпринимать какие-то дополнительные действия для посещения нужного ресурса — это не совсем то, что должно удовлетворить айтишника (и не всегда то, с чем может справится человек к айти неблизкий).

Нужно простое и прозрачное для пользователей решение, которое, будучи единожды настроенным, позволит просто пользоваться интернетом, не задумываясь, что же сегодня заблокировали по заявкам очередных копирастов-плагиаторов.

Сама собой напрашивается мысль о том, чтобы обходить блокировку уже на домашнем маршрутизаторе.

Собственно, поднять на маршрутизаторе и гонять весь траффик через VPN несложно, а у некоторых VPN-провайдеров есть даже пошаговые инструкции по настройке OpenWrt на работу с ними.

Но скорости VPN сервисов все же отстают от скоростей доступа в интернет, да и VPN-сервис либо стоит денег, либо имеет массу ограничений, либо необходимость регулярного получения новых логинов. С точки зрения оптимизации затрат, как финансовых, так и временных, предпочтительней выглядит Tor, но его скорость еще хуже, а гонять через Tor торренты и вовсе идея не лучшая.

Выход — перенаправлять в VPN/Tor только траффик блокируемых ресурсов, пропуская остальной обычным путем.

Внимание: данная схема не обеспечивает анонимности просмотра заблокированных сайтов: любая внешняя ссылка раскрывает ваш настоящий IP.

Конкретная реализация на OpenWrt приведена в конце статьи. Если не интересуют подробности и альтернативные варианты решения, то можно листать сразу до нее.

Туннелирование и перенаправление траффика в туннель

Настройка VPN или Tor’а сложностей представлять не должна. Tor должен быть настроен, как прозрачный proxy (либо настроить связку из tor и tun2socks). Т.к. конечной целью явлется обход блокировок ркн, то в конфиге Tor’а целесообразно запретить использование выходных узлов на территории РФ ( ).

В Tor’а траффик перенаправляется правилом с REDIRECT ’ом на порт прозрачного прокси в цепочке PREROUTING таблицы nat netfilter’а.

Для перенаправления в VPN (или Tor + tun2socks) траффик маркируется в таблице mangle , метка затем используется для выбора таблицы маршрутизации, перенаправляющей траффик на соответствующий интерфейс.

В обоих случаях для классификации траффика используется ipset с хостами, подлежащими (раз)блокировке.

Формирование ipset c (раз)блокируемыми хостами

К сожалению, вариант «загнать все IP из реестра» в ipset не работает как хотелось бы: во-первых в списках присутствуют не все IP адреса блокируемых хостов, во-вторых в попытке уйти от блокировки IP адрес у ресурса может измениться (и провайдер об этом уже знает, а мы – еще нет), ну и в третьих – false positives для находящихся на том же shared hosting’е сайтов.

Городить огород с dpi того или иного вида не очень хочется: как-никак работать это должно на довольно слабом железе. Выход достаточно прост и в какой-то степени элегантен: dnsmasq (DNS сервер, который на маршрутизаторе скорее всего уже установлен) умеет при разрешении имен добавлять ip-адреса в соответствующий ipset (одноименная опция в конфиге). Как раз то, что нужно: вносим в конфиг все домены, которые необходимо разблокировать, и дальше по необходимости dnsmasq сам добавляет в ipset именно тот ip адрес, по которому будет идти обращение к заблокированному ресурсу.

У меня были сомнения, что dnsmasq запустится и будет нормально работать с конфигом в полдесятка тысяч строк (примерно столько записей в реестре после усушки и утряски), однако они к счастью оказались безосновательны.

Ложка дегтя в том, что при обновлении списка dnsmasq придется перезапускать, т.к. по SIGHUP он конфиг не перегружает.

Составление списка доменов

Должно происходить автоматически, насколько это возможно.

Первый вариант (который и реализован в примере): формировать список на основе единого реестра блокировок и обновлять его по cron’у.

Роскомнадзор широкой общественности реестр блокировок не предоставляет, однако мир не без добрых людей и есть минимум два ресурса, где с ним можно ознакомиться. И, что отлично, API у них тоже имеется. При разборе списка нужно учесть, что в списке доменных имен помимо собственно доменных имен присутствуют и IP адреса. Их нужно обрабатывать отдельно (или вообще на них забить: их примерно 0,1% от списка и врядли они ведут на интересующие вас ресурсы). Кириллические домены далеко не всегда представлены в punycode. Немалую часть списка занимают поддомены на одном домене второго уровня, указаны домены с www/без www и просто дублирующиеся записи. Все перечисленное в большей степени относится к списку от rublacklist.net (он в добавок еще и странно, местами некорректно, экранирован). Именно для него пришлось городить монструозный lua-script (приводится ниже), нормализующий и сжимающий список почти в два раза. C antizapret.info ситуация сильно лучше и можно было бы обойтись однострочником на awk.

Можно пойти другим путем: многие провайдеры при обращению к заблокированному ресурсу перенаправляют на заглушку об ограничении доступа. Например http://block.mts.ru/?host=/host/&url=/url/¶ms=/params/ . Подменив с помощью того же dnsmasq ( address=/block.mts.ru/192.168.1.1 ) A-запись block.mts.ru на адрес веб-сервера маршрутизатора (и разместив на нем несложный скрипт) можно локально формировать список запрошенных пользователями сети заблокированных ресурсов, добавлять их в конфиг dnsmasq, повторно делать nslookup (чтобы ip адрес добавился в ipset) и еще раз редиректить пользователя на первоначальный URL. Но необходимость каждый раз при этом перезапускать dnsmasq несколько расхолаживает. Да и работать будет только для http.

Теперь еще об одной ложке дегтя: некоторое провайдеры замечены за тем, что помимо включенных в список ркн сайтов самодеятельно блокируют и официально в списках не значащиеся. При этом блокируют тихой сапой и заглушки не выводят. Так что совсем без ручного привода не обойтись.

Дополнительные замечания

DNS серверы провайдера использовать в качестве апстрим серверов естественно не стоит. Ибо блокировка может произойти еще на стадии разрешения имени ресурса. Отдаст сервер провайдера на искомый адрес, что это CNAME block.mts.ru и все. Наиболее простое решение server=8.8.8.8, server=8.8.4.4 . Модификации провайдерами DNS-ответов сторонних серверов лично я пока не наблюдал. В случае, если начнут — можно отправлять запросы доменов из запретного списка на другой апстрим (через VPN/Tor), однако без надобности я бы конфиг не раздувал.

При использовании Tor’a можно бонусом получить возможность серфинга по .onion сайтам: Tor при разрешении имени через встроенный dns-сервер отобразит его на виртуальный адрес из заранее заданного диапазона. Дальше нужно только перенаправить обращение к этому адресу на прокси Tor’а и voila. Но еще раз напомню, что анонимности подключение с избирательным туннелированием трафика не обеспечивает.

Реализация на OpenWrt (15.05)

Сам маршрутизатор должен быть не самый плохой, особенно при использовании Tor’а. MIPS [email protected] RAM это тот минимум, который стоит рассматривать.

При наличии USB-порта недостаток встроенного флеша можно компенсировать USB-флешкой (вообще мне представляется достаточно здравой идея не использовать встроенный флеш для регулярно перезаписываемых данных).

Штатно в прошивках OpenWrt содержится урезанный dnsmasq, не умеющий ipset. Необходимо заменить его на dnsmasq-full.

m.habr.com

Самый простой способ обойти запрет на просмотр сайта из списка Единого реестра запрещённых ресурсов

Уже написано не мало статей на эту тему:

Во всех этих статьях требуются какие-либо настройки. А приём из этой статьи кому-то может вообще не помочь. Например, мой провайдер продолжает блокировать ресурсы, которые когда-то были, но уже уже не значатся в Едином реестре

Предлагаемый мною способ потребует у вас не более нескольких минут настроек даже у неопытного пользователя. Всё что нам нужно — это скачать один из 2-х браузеров: Yandex.browser или Opera

И в чём же фишка (для любознательных)?

А фишка в том, что оба этих браузера поддерживают функцию, Turbo-режима. Эта функция работает как прокси: направляет трафик не напрямую на ресурс, а на другие сервера, которые скачивают нужную информацию, проводят некие процедуры оптимизации и уменьшения объёма данных и возвращают всё это дело пользователю. Подробнее тут и тут .

Всё, что нужно — включить турбо-режим:

- Мануал для Yandex-браузера

- Мануал для браузера Opera

Вот и всё. Теперь можно это дело проверить. Зайдите на один из ресурсов из этого списка сначала без режима турбо, а потом с включенным турбо-режимом.

![]()

Агиевич Игорь aka Shanker

Мысли о собственной жизни ИТ-аналитика, обретающие очертания в голове и формируемые средством их выражения — родной речью

www.securitylab.ru

Законопроект о запрете обхода блокировок: что предлагают депутаты

Удаление ссылок из выдачи поисковиков, подключение VPN к реестру Роскомнадзора и другие методы из нового законопроекта.

Депутаты 8 июня внесли в Госдуму законопроект с требованием запретить использование анонимайзеров, прокси-серверов и VPN-решений для обхода блокировок сайтов, содержащихся в реестре запрещенных.

Авторы документа — бывший директор сибирского филиала «Ростелекома» Максим Кудрявцев от «Единой России», экс-сотрудник ФСБ Николай Рыжак от «Справедливой России» и Александр Ющенко от КПРФ.

В пояснительной записке к законопроекту депутаты указывают, что имеющийся сейчас механизм ограничения доступа к сайтам неэффективен.

По мнению парламентариев, это связано с возможностью обнаружить ссылки на заблокированные сайты в поисковой выдаче, а также с использованием технологий направления трафика российских пользователей через зарубежные серверы.

Мониторинг анонимайзеров и VPN

В законопроекте предлагается обязать Роскомнадзор осуществлять мониторинг решений, которые могут использоваться для обхода блокировок — анонимайзеров и VPN-сервисов.

Ведомству придется отслеживать хостинг-провайдеров, которые предоставляют услуги сайтам-анонимайзерам и площадкам, позволяющим скачать VPN-сервисы. Депутаты предлагают такую схему для ведомства:

- Роскомнадзор отправляет запрос хостинг-провайдеру, который в течение трёх дней должен будет раскрыть данные владельцев VPN-сервисов и анонимайзеров, использующих его площадку;

- Роскомнадзор требует от владельцев сайтов-анонимайзеров и аналогичных сервисов прекратить свою деятельность на территории России или перестать давать пользователям возможность обходить блокировки;

- У владельца анонимазера есть 30 дней на ответ, в течение этого срока у Роскомнадзора будет право заблокировать сервис.

Главный аналитик Российской ассоциации электронных коммуникаций (РАЭК) и сооснователь Института исследований интернета Карен Казарян указывает, если компания-хостинг зарегистрирована за рубежом, она может проигнорировать запрос Роскомнадзора.

Механизм блокировок программ, предоставляющих доступ к запрещенным сайтам, также в законопроекте не поясняется. Казарян уверен, что, например, TOR и его аналоги не могут быть заблокированы.

Список запрещенных сайтов

VPN-сервисы могут избежать блокировки, если будут сотрудничать с Роскомнадзором и запрещать своим пользователям посещать сайты из «чёрного списка» ведомства, говорится в законе.

Депутаты предлагают Роскомнадзору предоставлять владельцам решений для обхода блокировок доступ к списку заблокированных сайтов. В нынешней версии законопроекта не уточняется, как именно будет работать эта система.

Если анонимайзеры и VPN-серверы не согласятся подключаться к реестру после запроса Роскомнадзора, то им грозит блокировка.

Казарян полагает, что невозможно заставить VPN или анонимайзер ограничить доступ к тому или иному сайту. «Коммерческий VPN-сервис с шифрованием технологически это сделать не может. А иначе это уже не шифрование», — поясняет аналитик.

Корпоративные VPN

Документ выводит из-под своего действия те VPN-сервисы, которые используются «лицами, которые находятся с [владельцами VPN] в трудовых отношениях».

При этом законопроект не раскрывает деталей, как отделять VPN, который используется в коммерческих целях, от VPN, который используется для обхода блокировок.

Ограничения для поисковиков

Анонимайзеры и VPN, согласно законопроекту, сами смогут решать, подключаться или нет к списку с информацией о заблокированных сайтах. При этом поисковикам законодатели практически не оставили выбора.

Депутаты предлагают дать Роскомнадзору право требовать от компаний подключиться к реестру запрещённых в России сайтов. «Яндекс», Google и другие аналогичные сервисы должны будут убрать из результатов поиска ссылки на веб-страницы из «черного списка».

Поисковикам за неисполнение требований Роскомнадзора, в отличие от анонимайзеров и VPN-сервисов, грозят не блокировки, а штрафы.

Авторы документа также внесли поправки в Кодекс об административных нарушениях (КоАП), по которым поисковые системы могут быть оштрафованы за ссылки на заблокированные сайты.

Для юридических лиц сумма штрафа составит от 500 до 700 тысяч рублей, для должностных лиц — 50 тысяч рублей, для граждан — 5 тысяч рублей.

Аналогичное наказание предусмотрено за отказ от подключения к системе Роскомнадзора с информацией о запрещенных сайтах.

Отмена блогеров

Ко всему прочему, в тексте законопроекта говорится об отмене так называемого закона о блогерах (97-ФЗ), который действует в России с 2014 года. Законодатели посчитали это положение неэффективным. Какого-либо другого обоснования об отказе нормы о блогерах депутаты не приводят.

В реестр блогеров, по нынешнему законодательству, Роскомнадзор вносит в авторов, чья ежедневная аудитория составляет не менее трёх тысяч человек.

Блогеры, попавшие в список, должны соблюдать правила, частично применяемые к СМИ. В частности, они должны проверять достоверность информации перед её публикацией и раскрывать своё настоящее имя. При этом закон не предусматривает никаких санкций за несоблюдение этих требований.

Роскомнадзор уже пытался договориться

В апреле 2017 года «Ведомости» писали о попытке Роскомнадзора договориться с VPN-сервисами о блокировке запрещённых в России сайтов. В частности, ведомство обратилось к проекту HideMy.name (бывший HideMe.ru) с просьбой проверить «техническую возможность» ограничения доступа к сайтам, которые находятся в «черном списке».

В январе 2017 года HideMe.ru был заблокирован из-за наличия на главной странице строки ввода для посещения любого сайта. Несмотря на то, что сервис устранил нарушение, Роскомнадзор не спешил снимать блокировку и просил ввести запрет на посещение через VPN заблокированных в России сайтов.

Тогда пресс-секретарь Роскомнадзора Вадим Ампелонский в разговоре с «Ведомостями» сказал, что для решения вопросов с анонимайзерами нужно отдельное регулирование.

Мнения об инициативе

Один из авторов законопроекта — Максим Кудрявцев — пояснил «Новой газете», что документ не предполагает запрета анонимайзеров и VPN-сервисов в России.

Мы никакие сервисы блокировать не будем. Мы настаиваем на более интенсивном и качественном исполнении законопроекта, мы закрываем дополнительные каналы выхода.

Интернет-омбудсмен Дмитрий Мариничев назвал законопроект в беседе с РБК «безумием».

Всё это идет вразрез со здравым смыслом. В законопроекте говорится о технологиях, которые позволяют обходить блокировку. В первую очередь это VPN и анонимайзеры. Как они будут отделять VPN, который используется в коммерческих целях, от VPN, который используется для обхода блокировок? Это невозможно определить.

Советник президента по интернету Герман Клименко объяснил «Ленте.ру», что документ не подразумевает полную блокировку анонимайзеров и VPN.

Хороший вопрос заключается в том, будет ли данный закон эффективен, так как большинство сервисов, оказывающих такие услуги, находятся за пределами России.

В «Яндексе» возложение обязанностей на поисковые системы назвали избыточным. Представитель компании в разговоре с vc.ru подчеркнула, что ограничение доступа к сайтам должно осуществляться не на уровне поисковиков.

В целом мы достаточно настороженно относимся к законопроектам о блокировках. Текущая практика показывает, что присутствующие на данный момент в них формулировки требуют скорее уточнений, чем новых категорий.

В компании также обратили внимание, что в текущей версии законопроект использует «крайне широкие формулировки». Из-за этого невозможно оценить, к кому именно будут применяться его требования, подчеркнули в «Яндексе».

Вопросы у представителей интернет-отрасли вызывают и другие формулировки. В частности, в законопроекта говорится, что «запрещается обеспечивать использование» VPN-сервисов, анонимайзеров и прокси-серверов для получения доступа к заблокированным сайтам.

Что такое «запрещается обеспечивать использование»? Это и не техническая, и не юридическая конструкция. Требование, очевидно, исполнятся не будет.

vc.ru

Обход блокировки Telegram

В апреле Роскомнадзор обратился в суд с иском о блокировке известного мессенджера Телеграмм. 13 апреля было вынесено соответствующее постановление, и 16 апреля началась процедура ограничения доступа пользователей к мессенджеру.

Рассмотрим, как сегодня в Телеграм можно совершить обход блокировки.

Обход блокировки Telegram на Android

Изначально VPN-режим запущен для каждого приложения. В результате скорость подключения может снижаться, в отличие от прямого подключения. Работа Telegram и соцсетей может быть медленной.

Платные VPN-сервисы потребляют трафик.

Android позволяет произвести настройку VPN на Телеграм и другие приложения. Для этого можно воспользоваться приложением VyprVPN. У пользователей iOS подобная возможность отсутствует.

Обход блокировки Telegram на Iphone (iOS)

Запускать на iOS VPN-режим необходимо только тогда, когда есть необходимость использовать Telegram. Сложности возникнут у тех людей, которым по работе или другим причинам мобильный мессенджер нужен большую часть дня.

В интернет-магазинах можно приобрести любые VPN-сервисы – как бесплатные, так и за определенную оплату.

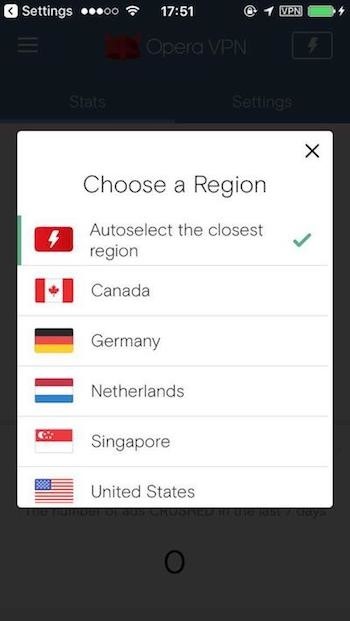

На примере OperaVPN рассмотрено, как функционирует платный сервис. При нажатии на кнопку запуска режима вверху экрана становится видна подтверждающая иконка. Если качество соединения не устраивает или возникли другие проблемы, пользователь может изменить регион нахождения сервера.

Десктоп: список VPN-сервисов для Windows

Прокси- и VPN-сервисы распространяются как на бесплатной, так и на платной основе.

ZenMate и TunnelBear – относительно бесплатные: данные сервисы предлагают лимитированные версии по выбору государств или трафику, за которые плата не взимается.

Минимальная ежемесячная стоимость платных серверов – $5.

Чтобы подобрать подходящий, воспользуйтесь сайтом Thatoneprivacysite. Он содержит рейтинг с оценкой, выставляемой по определенным критериям.

Относительно или полностью платные:

Телеграмм и его прокси-сервер с ботом

Разработчики мессенджера 30 июня внедрили в приложение для iOS функцию, которая позволяла обходить запрет по протоколу SOCKS5. Впоследствии данная возможность была предоставлена и для клиентов TelegramX.

Вскоре разработчики под управлением Владислава Здольникова (работает IT-консультантом ФБК) внедрили в мессенджер бота, который на платной основе предоставляет через Телеграм доступ к скоростным VPN-подключениям. Для того чтобы его запустить, требуется клиент OpenVPN.

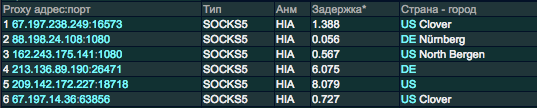

Имеются и другие боты – Socks5_Bot, Telegram Proxy (SOCKS5) Bot.

Команда VeeSecurity предоставляет настройки для получения доступа к прокси-серверам (на бесплатной основе). Компания зарегистрирована в Эстонии. Ее критиковали за то, что на официальном сайте нет страниц с политикой конфиденциальности и условиями использования предоставляемых услуг.

Обход блокировки: инструкция

- Перейдите в настройки мессенджера, затем – в настройки подключения и выберите вариант подключения посредством прокси Socks5.

- Введите адрес сервера и порт.

- Сохраните произведенные настройки.

Разработаны бесплатные и платные иностранные прокси-сервера. Платные отличаются стабильным функционированием, высокой скоростью и обширным списком государств, через которые осуществляется подключение.

Однако и платный прокси-сервер не застрахован от ошибок и сбоев. Продолжительность функционирования платного сервера недолгая, и через короткое время он теряет актуальность и переходит в раздел платных.

Не останавливайтесь на одном прокси-сервере, так как не всегда перечень актуальных обновляется своевременно.

Наиболее популярные государства – США, Канада, Германия, Швеция и Великобритания. Учитывайте следующее: чем дальше от нашей страны он находится, тем слабее соединение.

Внимание! Прокси-сервер устанавливается для протокола SOCKS5 (не HTTP). Смотрите на пометки о типе.

К бесплатным серверам относятся:

Не так давно Роскомсвобода сообщила о том, что был запущен проект VPNlove.me. Площадка содержит VPN-сервисы, являющиеся в интернете наиболее защищенными и надежными.

О блокировке VPN и мессенджера

Ранее был заблокирован ряд мессенджеров. WeChat и Imo дали свое согласие на сотрудничество с Роскомнадзором. Их ввели в реестр информационных распространителей и сняли блокировку. Line, BlackBerryMessenger и Zello пока что для россиян недоступны, но ими можно пользоваться посредством VPN-сервисов. Они есть на GooglePlay и AppStore.

Google и Apple еще не получали от Роскомнадзора требование удалить из интернет-магазинов мессенджеры. Организации после получения угрозы запрета удаляли экстремистские материалы. Телеграм пропадал из AppStore в нескольких государствах из-за того, что, согласно СМИ, контент содержал детское порно.

Из отечественных интернет-магазинов удалены приложения LinkedIn. Госорганы руководствовались законом о личных данных, а не реестром информационных распространителей.

Был выпущен закон об обходе блокировок. VPN-сервис будет заблокирован, если его владелец не ограничит доступ к запрещенным веб-сайтам, отказавшись сотрудничать с Роскомнадзором.

Скорее всего, властям удастся лимитировать доступ к Telegram, как это произошло на примере блокировок остальных мессенджеров.

Следует учитывать, что при блокировке Телеграма анонимайзеры и VPN-сети окажутся бессильными. Осенью 2017 года был выпущен закон, который запрещает использовать сайты из реестра нелегальных для обхода запретов. Роскомнадзор вправе им воспользоваться по распоряжению ФСБ.

Вряд ли Телеграм будет удален из российских GooglePlay или AppStore. Если это произойдет, люди все равно смогут качать приложение.

Владельцам iOS-устройств потребуется загружать Телеграм из AppStore иного государства. Покупки, произведенные до этого, не будут потеряны.

VPN-сервис не способен обойти локальные ограничения GooglePlay. Пользователям андроид-устройств потребуется загружать установочный файл с особых сервисов.

cashbox.ru

Здравствуйте, многоуважаемые посетители и читатели блога!

Сегодня мы обсудим такую актуальную тему, как черные списки сайтов и методы обхода блокировки. Как известно, осенью в России вступило в силу Постановление Правительства о внесении изменений в Федеральный закон №139-ФЗ «О защите детей от информации, причиняющей вред их здоровью и развитию», и был создан так называемый «Реестр запрещенных сайтов». Казалось бы, а что в этом плохого? Это ведь благие намерения, нечего в сети наркоманию, суициды и порно с несовершеннолетними размещать. Но не все так просто с этим «реестром» и законом.

- Во-первых, я взрослый человек, и меня раздражает сам факт того, что мне указывают что делать, как делать, что читать и чем интересоваться.

- Во-вторых, из-за этого нововведения и несовершенства самих методов блокировки под раздачу попадают совершенно безобидные сайты.

Согласно статистике ресурса РосКомСвобода, на середину апреля 2013 года картина с блокировками выглядит примерно так:

Это происходит из-за того, что если контролирующие органы решили, что на том или ином сайте находится запрещенная информация, то этот ресурс с легкостью блокируется по IP-адресу. И ведь они не думают о том, что помимо «вредного» сайта, на этом же IP-адресе могут находиться еще десятки и сотни других сайтов!

Этой статьей я ни в коем случае не призываю вас посещать сайты с пропагандой наркотиков, сайты пропагандирующие суицид и прочие «запрещенные». А вот ошибочно попавшие в этот реестр – легко!

Для начала, давайте вкратце рассмотрим, как вообще устроен Интернет с позиции обращения пользователя к тому или иному сайту (серверу).

У сайтов, помимо основного доменного имени (например, bloginfo.biz) есть еще и определенный IP-адрес. который может быть как индивидуальным, выделенным, так и общим. На сайт можно попасть не только введя доменное имя в адресную строку браузера, но и введя IP-адрес. Но это совершенно неудобно. Только представьте, если бы вместо www.yandex.ru нам постоянно приходилось было бы набирать 213.180.193.3. Крайне неудобно.

Для того, чтобы нам не было необходимости запоминать IP-адреса всех известных сайтов и существует DNS, которая занимается распределением адресов в Интернете.

Так вот, когда мы вбиваем в адресную строку браузера, например, google.com, наш компьютер сначала соединяется с DNS-сервером провайдера, чтобы узнать, где конкретно находится нужный нам ресурс. И после этого браузер уже получает IP-адрес сайта, соединяется с ним напрямую и в окне браузера мы видим наш любимый поисковик. Схематически это можно изобразить примерно так:

Так вот «черные списки сайтов», то есть Реестр запрещенных сайтов состоит из записей двух типов:

- Блокировка доменного имени сайта

- Блокировка сайта по IP-адресу

И чтобы обойти блокировку по домену, достаточно использовать публичные DNS, например:

Как прописать DNS в ОС Windows

Для того, чтобы прописать публичные DNS, нужно зайти в настройки «Центра управления сетями и общим доступом». Для этого достаточно кликнуть левой кнопкой мыши (ЛКМ) на значке вашего подключения (цифра 1 на рисунке), а затем выбрать пункт «Центр управления сетями и общим доступом» (цифра 2):

Также в этот «Центр управления. » можно попасть через «Панель управления». Далее, нужно выбрать то соединение, через которое мы выходим в Интернет, и нажать ЛКМ на нем:

После чего появится диалоговое окно состояния подключения, где нужно нажать на кнопку «Свойства».

Далее мы увидим окно свойств нашего подключения, где нужно выбрать пункт «Протокол Интернета 4 (TCP/IPv4)«. Клацаем по нему два раза ЛКМ и видим новое окно, со свойствами этого протокола. Это наша конечная цель. Отмечаем галочкой «Использовать следующие адреса DNS-серверов» и вручную прописываем предпочитаемый и альтернативный DNS-сервера (на рисунке пример использования DNS-серверов Google,вы можете использовать любые публичные DNS)

Ну и, в общем-то, все. Не забываем нажимать «ОК» при закрытии окон свойств.

Ну и, в общем-то, все. Не забываем нажимать «ОК» при закрытии окон свойств.

Таким образом, если какой-то ресурс внесен в черный список сайтов по доменному имени, то сменив DNS-сервера Вашего провайдера на публичные, вы наверняка сможете на этот ресурс попасть, несмотря на его блокировку. Вообще, я рекомендую использовать публичные DNS-сервера не только для того, чтобы обойти черные списки сайтов, но и в повседневной работе. Как прописать DNS вы с этого момента уже знаете.

Теперь рассмотрим второй вариант блокировки ресурсов – по IP адресу.

Как обойти реестр запрещенных сайтов, заблокированных по IP

Способов обойти подобную блокировку не мало, и заключаются они в том, что если нам не дают напрямую подключиться к какому-то серверу (сайту), то мы сделаем это, используя промежуточный сервер, с которого доступ к этому сайту разрешен. Это становится возможным потому, как эти промежуточные сервера расположены, как правило, вне прямой юрисдикции РФ, т.е. за пределами страны, и наши законы не могут влиять на маршрутизацию и доступ к каким-то ресурсам через эти сервера. Схематически это может выглядеть примерно так:

Так вот об этих промежуточных серверах мы и поговорим. Самым простым (но не рекомендуемым) способом обойти черные списки сайтов, является использование онлайн-анонимайзеров.

Анонимайзеры (Веб-прокси)

Чтобы попасть на заблокированный сайт при помощи онлайн-анонимайзера (иногда их еще называют – анонимизатор, что не вполне корректно), в первую очередь нужно зайти на этот сайт-анонимайзер. В сети их достаточное количество, но я не рекомендую пользоваться малоизвестными сервисами, и тем более, если при заходе на такой сайт, начинает «ругаться» антивирус. Наиболее известные анонимайзеры, это, пожалуй:

Просто заходите на любой из них, и в поле для ввода адреса сайта, введите необходимый. Для примера, на сайте HideMe.ru я вбил в строку адрес whoer.net, чтобы посмотреть, сменится ли мой IP-адрес и страна.

И вот необходимый результат:

Таким образом, любой ресурс, помещенный в черный список сайтов, мы можем с легкостью посетить и почитать. Но не стоит забывать, что анонимайзеры – это не средства реальной анонимизации, и если вы планируете их использовать для чего-то такого нехорошего, то этого делать ни в коем случае нельзя.

Стоит также отметить, что многие онлайн-анонимайзеры предоставляют еще и дополнительные платные услуги, такие как элитные прокси, VPN и прочее.

Небольшое лирическое отступление. Чаще всего для определения IP-адреса я использую сайт http://whoer.net. Они позиционируют себя, как сервис для проверки анонимности. Т.е. проверки на то, какую именно информацию сливает в сеть ваш ПК. В частности, кроме стандартных проверок на слив от JS, Java, Flash можно провериться и на то, закрыта ли в вашем браузере возможность утечки данных через «дыру» в протоколе WebRTC (уверен, что не закрыта. ) . Так вот, эта «особенность» WebRTC слишком уж коварна, чтобы про нее забывать. А сервисов для проверки браузеров на эту «уязвимость» очень и очень мало во всем Интернете. Так что пользуйтесь на здоровье.

Расширения для браузеров

У некоторых онлайн-анонимайзеров существуют специальные расширения для браузеров. Например, сервис HideMyAss имеет дополнения для Chrome и Firefox.

Рассмотрим функции этого расширения на примере Chrome. Проходим по ссылке, которая указана выше (или самостоятельно ищем в Chrome Web Store, достаточно ввести в поиск Hide My Ass) и устанавливаем это дополнение. После установки откроется страница конфигурации. В принципе, там можно ничего не менять, будет все работать и так. Внизу ищем кнопочку «Save settings», и нажимаем ее, тем самым сохраняя настройки. Теперь в вашем браузере появилась вот такая вот кнопочка:

Если Вы нажмете на нее на какой-нибудь открытой странице, то эта же страница откроется уже через прокси-сервер. А если нажмете на пустой вкладке, увидите такое поле:

Вводим желаемый адрес, и он также открывается через прокси. Все очень просто, и делается в один клик. Расширение для Mozilla Firefox действует аналогичным образом. Если вас не устраивает сервис Hide My Ass, можете поискать в Chrome Web Store другие подобные расширения. Или просто пройдите по ссылке: Web Proxy для Chrome.

Добавлено позже: В последнее время большую популярность приобрели расширения ZenMate (для Chrome, Firefox, Opera, а также мобильное приложение для Android и iOS) и friGate (для Хрома и Мозиллы). Очень рекомендую.

Встроенные функции браузеров (Турбо Режим)

Простейшим вариантом посещения любого ресурса, помещенного в черные списки сайтов, является браузер Opera. Вернее его функция – Opera Turbo.

Изначально эта функция была призвана экономить трафик пользователей, т.к. все посещаемые страницы сначала загружаются на сервера Opera, страницы сжимаются и только потом передаются в браузер для отображения. И эта функция оказалась очень кстати после введения этих самых черных списков, т.к. она выполняет роль прокси-сервера.

Воспользоваться Opera Turbo очень легко. Запускаем браузер, и в нижнем левом углу ищем такой вот значок, как показано на рисунке:

Нажимаем на эту кнопку (можно ничего не настраивать), и включаем Турбо режим. Кнопочка станет синей, и браузер вас уведомит, что режим включен. Давайте теперь посмотрим, что нам «скажет» whoer.net, насчет нашего месторасположения и IP-адреса.

В этом режиме иногда бывает так, что, к примеру, CSS вообще не грузится, а загружается «голый» html. Скорость загрузки бывает очень низкой, и если у вас слишком долго загружается какой-то сайт, попробуйте отключить Турбо-режим, и включить заново. Таким образом, сменится сервер, и загрузка может ускориться. Этот метод, равно как и анонимайзеры не предоставляет вам никакой анонимности, и за прокси-сервером виден ваш реальный IP.

Турбо режим также имеется и в браузере от Я ндекса. Но для того, чтобы обойти черные списки сайтов, он не очень годится, т.к. используются российские IP-адреса, сервера и маршруты. Но, справедливости ради стоит отметить, что большинство заблокированных сайтов в Турбо режиме Я ндекса все-таки открываются.

Добавлено: «Турбо режим» имеется также в Google Chrome для мобильных ОС.

Все это самые простейшие способы обойти черный список сайтов, которые предназначены только для подобных целей, т.к. никакой защищенности и анонимности они абсолютно не предоставляют. Далее мы вкратце рассмотрим более кардинальные, защищенные и анонимные методы. Но в рамках этой статьи только поверхностно, т.к. тема очень обширная, и ей будут посвящены отдельные статьи и мануалы.

Proxy-серверы

Прокси-сервер – это комплекс определенных программ, позволяющий удаленным клиентам выполнять различные запросы к другим сетевым службам. Собственно, всяческие онлайн-анонимайзеры – это тоже своего рода proxy, только с web-интерфесом (т.е. сайтом, куда мы можем войти и воспользоваться услугами). Прокси же, нам необходимо самостоятельно прописывать в настройках сети. Если делать все ручками, то можно, пойти разными путями.

Браузеры, которые используют системные настройки сети – Chrome, Safari, Internet Explorer.

Достаточно настроить один из этих браузеров на работу через прокси, и все интернет соединения в браузерах будут проксифицированы (если отдельно не настроены иначе). Прописать прокси можно так (на примере Chrome): Настройки — Показать дополнительные настройки – Сеть – Изменить настройки прокси-сервера. Откроются стандартные свойства обозревателя Windows. Нужно на вкладке «Подключения» нажать на «Настройка сети». Откроется окно настроек локальной сети. Прописываете IP-адрес прокси-сервера и порт.

Не забываем нажать на кнопки «ОК» после этих манипуляций.

Прокси также можно прописать через панель управления: Пуск – Панель управления – Свойства браузера – вкладка «Подключения». И увидим тоже самое окно, которое мы видели, когда настраивали прокси через Chrome.

Такие браузеры, как Mozilla Firefox и Opera позволяют работать через прокси, не используя системных настроек сети. То есть, если прописать прокси-сервер в Мозилле, то во всех остальных браузерах будет использоваться обычное прямое подключение, а в Мозилле – прокси. Это довольно-таки удобно. Ведь постоянно работать через прокси нам, как правило, нет необходимости.

На картинке я стрелочками и цифрами указал порядок действий, для того, чтобы проксифицировать Mozilla Firefox. В Opere – принцип такой же.

У вас, возможно, уже возник вопрос: «А где же брать эти прокси?» Ответ прост: «Конечно в Интернете». Прокси бывают разные, бывают обычные, не анонимные и бесплатные, бывают с высокой анонимностью, а бывают и элитные. Элитные прокси, как правило платные, но нам они не нужны сейчас. Чтобы посетить какой-нибудь ошибочно заблокированный сайт, нам достаточно будет воспользоваться не анонимным бесплатным прокси. Списки прокси можно брать, например, здесь: http://hideme.ru/proxy-list/ или здесь http://spys.ru/en/

У бесплатных прокси есть существенные недостатки:

- как правило низкая скорость

- «живут» они обычно не долго, и приходится их часто менять

Да, кстати, пока не забыл сказать: при использовании публичных проксей, анонимайзеров и т.д. – не пользуйтесь интернет-банкингом и т.п. Мало ли, что за софт установлен на неизвестном нам сервере, и кому этот сервер принадлежит.

Как выбрать нужный нам прокси-сервер?

Так как наша сегодняшняя цель «Как обойти блокировку запрещенных сайтов«, то российские прокси нас не интересуют, выбираем иностранные. Смотрим на параметр «Скорость » – чем он ниже, тем лучше. На графу анонимность, в сегодняшнем контексте мы смотреть не будем. Мы ведь хотим попасть на неправомерно заблокированный сайт, на котором никакой противозаконной информации нет, и, следовательно, нам тоже скрывать особенно нечего. В общем, на скриншоте (прокси-лист с сайта HideMe.ru) я выделил наиболее подходящие прокси:

Про прокси пока все. Повторюсь, эта тема очень обширная, и я к ней еще буду возвращаться. Скажу лишь еще, то что также существуют расширения для браузеров, для быстрой смены прокси; программы прокси-чекеры, которые проверяют списки прокси на дееспособность; программы, которые способны строить целые цепочки проксей (например, JAP) и пр. Вообще, проксями (тем более элитными и цепочками) в основном пользуются для различных противоправных действий в сети, киберприступники и всяческие политически неугодные люди (типа оппозиционеров, которые хотят остаться анонимными).

VPN (Virtual Private Network) — Виртуальная частная сеть

На самом деле VPN (Virtual Privat Network, т.е. виртуальная частная сеть) очень полезная технология. Ей пользуются как на корпоративном уровне (различные организации, для создания собственного защищенного туннеля), так и обычные добропорядочные пользователи.

Например, я настоятельно рекомендую использовать подключение через VPN, если вы находитесь в общественной сети Wi-Fi, так как такие сети очень часто «сниффятся», т.е. различные хакеры и киберпреступники с помощью специального софта сканируют весь трафик в таких сетях, на предмет выявления различных учетных данных: паролей, логинов, данных интернет-банкинга и т.д. Поэтому VPN-туннель в открытых сетях просто необходим, т.к. весь трафик, который проходит через него – шифруется, и становится абсолютно недоступным.

VPN обладает рядом плюсов, относительно предыдущих способов обойти черные списки сайтов:

- очень достойная скорость соединения;

- полностью зашифрованный трафик;

- очень высокая анонимность, если использовать сервис, который не хранит никаких логов, а если даже и ведет, то нам то что? Мы же не преступники, нами никто и не заинтересуется.

Из недостатков можно назвать то, что VPN, это в 99% платная услуга. Но и цены не всегда кусаются. Они колеблются в зависимости от тарифного плана и конфигурации. А нам «навороченные» конфигурации не нужны, так что, если решите воспользоваться услугами VPN-сервиса, выбирайте для начала самый дешевый тарифный план. К теме VPN мы также будем еще неоднократно возвращаться на страницах этого сайта.

Tor (The Onion Router) — очень высокий уровень анонимности

При помощи Tor, также можно обойти любую блокировку. Причем уровень анонимности весьма достойный, присутствует шифрование, и если вами никто не заинтересован (правоохранительные органы, спецслужбы), то можно вообще за свою анонимность не переживать. Отследить того или иного пользователя, использующего сеть Tor достаточно сложно. Я недавно публиковал новость » В Японии предлагают запретить Tor «, там рассказано, что поймали одного хакера, которого достаточно долго отлавливали. И такие случаи хоть и редки, но все-таки не единичны.

Если вкратце и образно, то сеть Tor, это огромная сеть компьютеров по всему миру, на которых установлен специальный пакет ПО, который позволяет всем пользователям данной сети использовать друг друга в качестве «промежуточного сервера» (эту функцию можно отключить в настройках, чтобы именно ваш компьютер для этих целей не использовался). Причем цепочки соединений выбираются случайным образом.

Главным недостатком для использования Tor в легальных целях, является очень медленная скорость (прим.: на данный момент, по прошествии года с написания этой статьи, скорость в сети Tor уже достаточно высока). Но этот недостаток, как правило, игнорируют те, кто использует его в противоправных деяниях, т.к.. низкая скорость меркнет перед всеми возможностями данной сети. Для большей анонимности и безопасности, Tor иногда используется поверх VPN. Или же наоборот.

Скачать Tor вы можете на официальном сайте. Сейчас существует такой пакет, как Tor Browser Bundle, скачав и установив который, можно сразу же приступать к работе.

На основе Tor базируется множество других проектов, например, OperaTor, PirateBrowser, ОС Tails, Liberte, Whonix и т.д.

I2P (Invisible Internet Project) — максимальная степень анонимности

I2P – это практически непробиваемая анонимность. В целом реализация похожа на Tor, но с некоторыми «улучшениями». В общем, там все просто «повернуто» в первую очередь на шифровании. Шифруется все, что только можно, каждый пакет, причем еще и многократно. Также в сети очень сложная маршрутизация этих зашифрованных пакетов, которая может меняться каждые N-минут. Деанонимизировать кого-то в этой сети, наверное, нереально.

I2P – это уже конечно скорее для хакеров, кибер- и прочих преступников, нежели для простого обывателя.

Добавлено: в связи со сложившимся в последнее время жестким контролем за Рунетом, все больше сайтов стали иметь свои «зеркала» в сети i2p. И все больше обычных людей стали интересоваться этой технологией.

Виртуальные машины

По виртуальным машинам будет тоже еще не одна статья на моем блоге, т.к. я считаю (да и не я один), что их очень полезно использовать всем тем, кто, так или иначе, связан с компьютерами и интернетом. Сейчас же я просто упомяну об одном, специально собранном дистрибутиве семейства GNU/Linux (Debian), заточенном под безопасность и анонимность – это Whonix.

Дистрибутив состоит из двух образов под виртуалку:

- Whonix-Gateway, выполняющий роль шлюза, через который идут все сетевые соединения;

- Whonix-Workstation – собственно, сам дистрибутив

Преимущество этой сборки в том, что используется специальный шлюз, и любой трафик идет только через него, а сам трафик направлен на Tor. А так как не все приложения в той же Windows, например, можно пустить через Tor, и трафик иногда может просачиваться через обычное соединение, это угрожает анонимности. В Whonix такое исключено.

Вот так, например, сейчас выглядят мои «виртуалки» с запущенным Whonix

На этом пока все, друзья. Надеюсь статья была интересна и полезна. В дальнейшем я буду более детально разбирать описанное здесь, так как считаю, что это должны знать все те, кому не безразлична судьба интернета. Ведь я уверен, что скоро в России, под предлогом борьбы с экстремизмом, наркоманией и порнографией, будут блокироваться любые неугодные кому-то ресурсы (прим.: уже так и происходит, к сожалению) . Механизм запущен.

Да и никогда не стоит забывать, что такие гиганты как Google, Facebook, Я ндекс и т.д., ежесекундно следят за каждым кликом каждого пользователя сети. И неизвестно, как это все может обернуться в будущем. Так что, не пренебрегайте средствами анонимизации, но и не злоупотребляйте ими. Потому как, если постоянно использовать шифрованный канал (VPN, Tor и др.), то это может вызвать подозрения у вашего провайдера.

Теперь очередь за вами, братцы 😉 Расскажите, возникала ли у вас когда-нибудь необходимость воспользоваться подобными сервисами? Чем именно пользовались? Очень интересно об этом послушать. И не забудьте подписаться на обновления блога, если вам интересна эта тематика. Можете также предложить какие-нибудь идеи о том, какие статьи хотели бы видеть на страницах блога. Ведь блог создается для вас — для читателей и посетителей.

Спасибо за внимание и до скорых встреч!

bloginfo.biz